综述:分析业务暴露面(如开放端口、API接口)和业务内容,从历史攻击数据建模,也可假设性攻击数据建模,多角度进行防御技术可行性模拟,从而制定流量基线和最佳的防御方案。在部署中要接入高防IP,设置带宽告警阈值联动防御平台进行自动化分析和响应。

DDoS防御和攻击都呈现出多维度、智能化,构建流量清洗、行为分析和弹性架构等方式实现综合防御显得尤为重要。

一. 防御目标

保障业务连续性,确保服务可用性。快速识别并阻断异常流量,降低误杀率,分层防护。

二、常规防御层

│

├── 第一层:流量清洗中心

│ ├─ 流量监测(基线分析)

│ ├─ 黑白名单过滤

│ └─ 限速/挑战机制(如CAPTCHA、如JS验证)

├── 第二层:本地防护(防火墙/WAF)

│ ├─ 协议合规性检查(SYN Flood防护)

│ ├─ IP信誉库拦截

│ └─ 应用层CC攻击防护(请求频率限制)

└── 第三层:服务器资源保护

├─ 负载均衡(自动扩容)

├─ 连接数限制

└─ 关键服务隔离(如API限流)

三. 常规防护技术对比

四、常规攻击形式

1、 高带宽攻击:如T级带宽,其攻击特征峰值达5.6Tbps,常规是利用多万台IoT设备发起UDP反射放大攻击,一般主要是针对电信基础网络设施。

2、 瞬时泛洪攻击:其技术细节体现在攻击流量在单位秒内飙升至100Gbps甚至更高,利用DNS/NTP协议漏洞进行反射攻击。

3、应用层攻击:主要场景是电商平台,通过HTTP Flood攻击方式,模拟正常用户请求,每秒发起数十万次HTTP查询,耗尽目标服务器连接池。恶意流量与真实用户行混合。

4、游戏行业CC攻击:攻击者一般是针对登录接口发起高频账号验证请求,导致认证服务崩溃,如UDP Flood+0day漏洞。

5、金融行业多向量攻击:这类行业一般采用组合方式,同时发起SYN Flood(网络层)和API滥用(应用层),实现绕过单一防护策略,可通过WAF规则+AI流量建模解决。

6、新兴攻击趋势:AI驱动的自适应攻击,攻击流量动态模仿正常业务模式,逃避传统检测。

7、勒索型DDoS:攻击前发送威胁邮件,要求支付比特币以停止攻击.

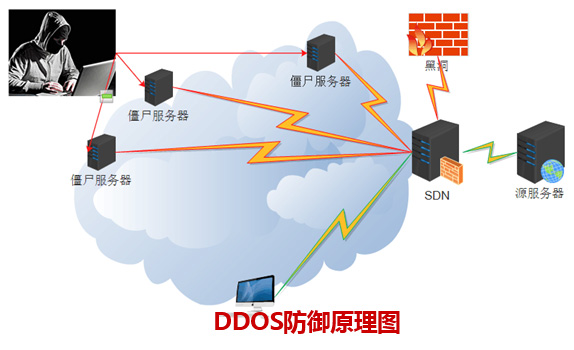

五、简易DDOS原理图